O/S : windows server 2022

윈도우 2022 / iis 10 버전이상에서 보안 SSL을 적용시 인증서를 서버상에서 만들고 하는 방식이면 개인KEY가 만들어지지 않기 때문에

인증서 제공업체에서 KEY 파일을 같이 만들어서 인증서 파일을 서버상에 업로드 하는것을 권장한다

즉 iis -> 서버인증서 -> 인증서 요청 만들기를 기존에는 진행했었는데 해다 이슈는 추후 pfx 파일을 백업을 못하기 때문에

인증서 제공업체에서 같이 key파일을 만들어서 사용

아니면 리눅스에서 openssl 만들어서 사용해도 된다

1. openssl 을 이용해서 pfx파일을 만드는 방법 , 기존 openssl 이용해서 만든 파일

|

1 2 3 4 5 6 |

[root@xinet ~/ssl]# ls -l 합계 16 -rw-r--r-- 1 root root 1280 9월 5 15:34 CA_GLOBALSIGN_ROOT_CA.crt -rw-r--r-- 1 root root 1660 9월 5 15:34 ChainFile_ChainBundle.crt -rw-r--r-- 1 root root 2262 9월 5 15:34 winssl.xinet.kr.crt -rw-r--r-- 1 root root 1675 9월 5 15:29 winssl.xinet.kr.key |

key : priviate key

winssl.xinet.kr.crt : 개인 인증서

CA_GLOBALSIGN_ROOT_CA,crt : ROOT 인증서

ChainFile_ChainBundle.crt : 중간 인증기관 인증서

해당 파일이 있다면 openssl 이용해서 pfx 파일을 만들자 ( 암호 입력 / 추후 windows 인증서 가져오기 할때 해당 패스워드를 입력하게 된다)

|

1 2 3 |

[root@xinet ~/ssl]# openssl pkcs12 -export -in winssl.xinet.kr.crt -inkey winssl.xinet.kr.key -out winssl.xinet.kr.pfx Enter Export Password: Verifying - Enter Export Password: |

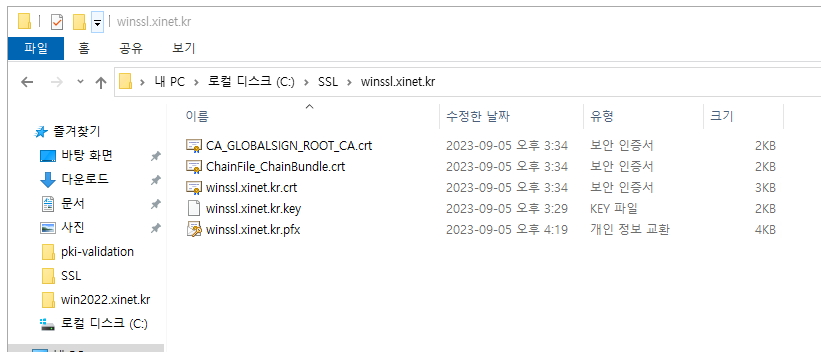

만들어진 파일 확인

|

1 2 3 4 5 6 7 |

[root@xinet ~/ssl]# ls -l -rw-r--r-- 1 root root 1280 9월 5 15:34 CA_GLOBALSIGN_ROOT_CA.crt -rw-r--r-- 1 root root 1660 9월 5 15:34 ChainFile_ChainBundle.crt -rw-r--r-- 1 root root 2262 9월 5 15:34 winssl.xinet.kr.crt -rw-r--r-- 1 root root 1675 9월 5 15:29 winssl.xinet.kr.key -rw-r--r-- 1 root root 3205 9월 5 16:19 winssl.xinet.kr.pfx |

해당 파일을 윈도우에 적용할 iis 서버에 업로드

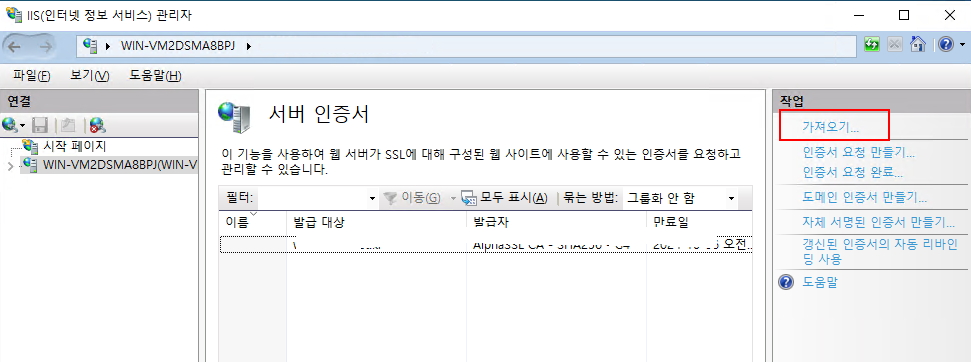

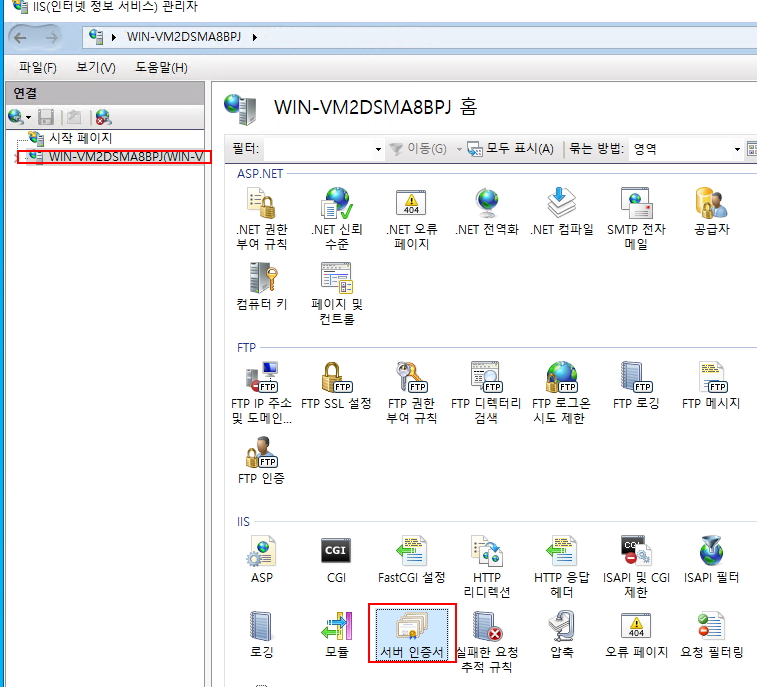

iis 에서 서버인증서를 클릭

오른쪽 가져오기 버튼을 클릭

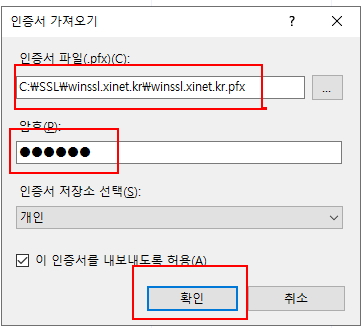

인증서 가져오기 창이 나타나면 pfx 파일을 선택하고 암호를 입력한 후 확인 버튼 클릭

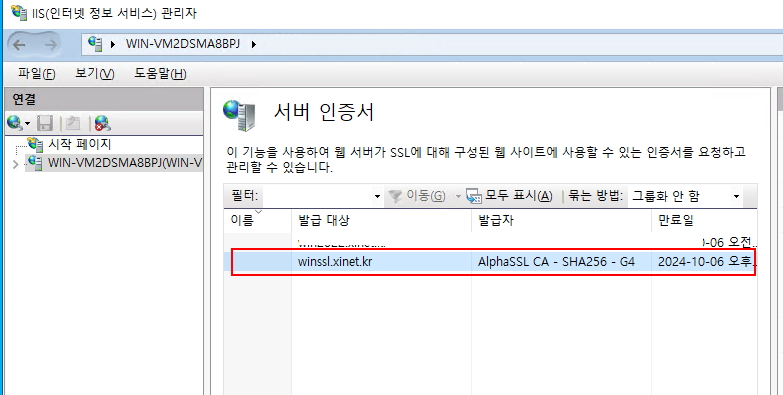

서버 인증서가 인증서가 추가된것을 확인 할 수 있다

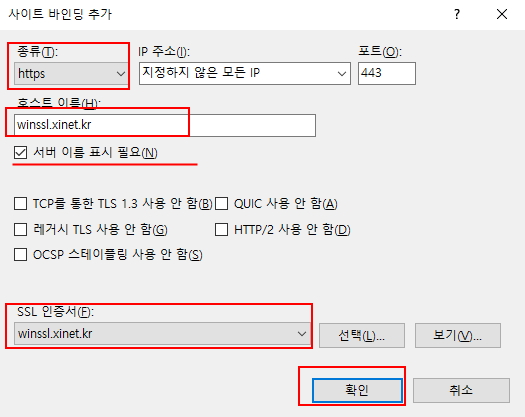

이제 해당 웹사이트 바인딩을 하기 위해서 해당 사이트 선택 후 바인딩 클릭

추가 버튼 클릭

추가 버튼 클릭

종류에 https 선택 후 호스트이름에 도메인 입력 / ssl 인증서 부분에 추가한 인증서를 선택 후 확인

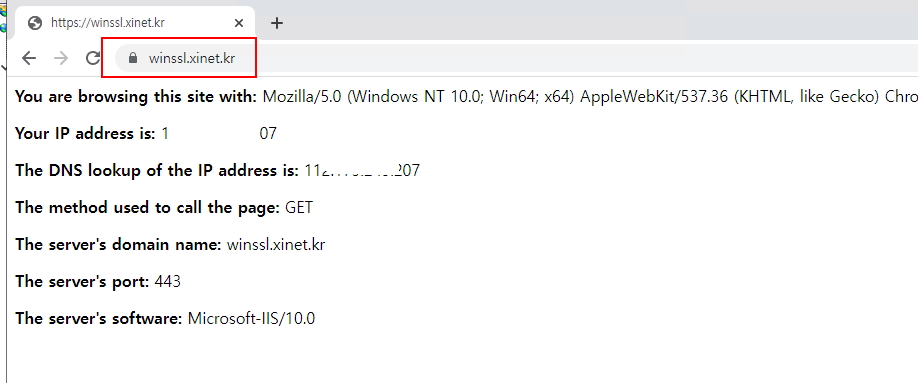

웹사이트에서 확인

보안ssl 적용이 잘 되었는지 외부에서 체크 정상 동작

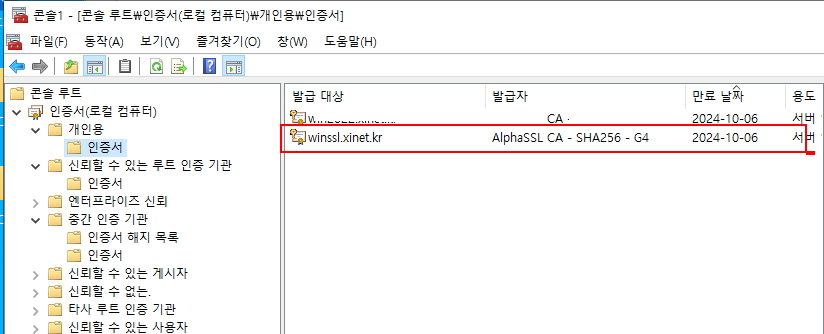

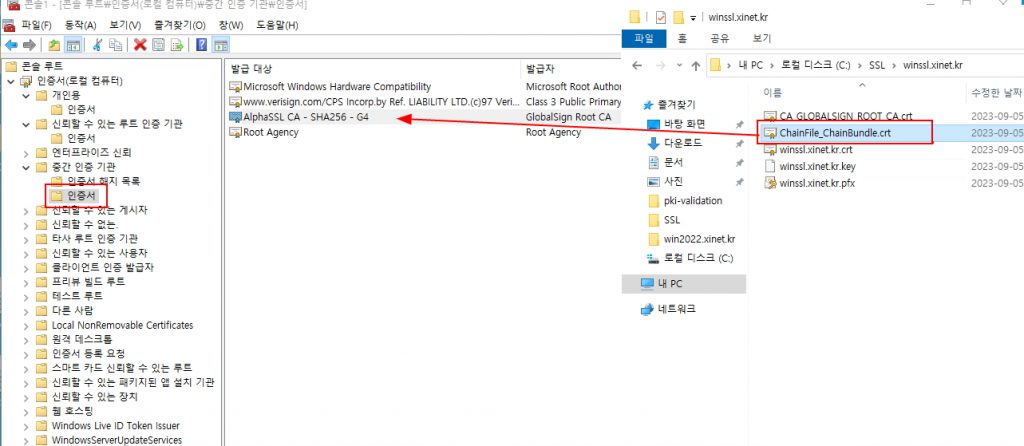

인증서가 서버상에 있는지 확인 시작 -> 실행 -> mmc -> 스탭인추가 -> 인증서 항목 추가 -> 개인용 인증서 부분에 추가한 인증서가 존재하는지 확인

신뢰할수 있는 루트 인증기관 -> 인증서 부분에는 CA_GLOABALSIGN_ROOT_CA.crt 인증서가 있어야 함

중간인증기관 -> 인증서 -> 이 부분에는 ChainFile_ChainBundle.crt 파일이 존재해야함 ( 해당 파일명은 AlphaSSl CA -SHA256-G4)

개인 → 인증서 : 발급 대상이 도메인으로 된 인증서

신뢰할 수 있는 루트 인증 기관 → 인증서 : 발급 대상과 발급자가 동일한 인증서

중간 인증 기관 → 인증서 : 발급 대상과 발급자가 동일하지 않은 인증서

인증기관별 Root & Chain 인증서 구분 방법

| 인증기관 | 설정구문 | 인증서 형식 |

|---|---|---|

| GlobalSing | 중간 인증 기관 | GLOBALSIGN_RSA_DV_SSL_CA_2018.crt [DV] GLOBALSIGN_RSA_OV_SSL_CA_2018.crt [OV] ALPHASSL_CA__SHA256__G2.crt [Alpha] GLOBALSIGN_EXTENDED_VALIDATION_CA__SHA256__G3.crt [EV] GLOBALSIGN.crt |

| 신뢰할 수 있는 루트 인증 기관 | GLOBALSIGN_ROOT_CA.crt | |

| Comodo | 중간 인증 기관 | SECTIGO_RSA_DOMAIN_VALIDATION_SECURE_SERVER_CA.crt USERTRUST_RSA_CERTIFICATION_AUTHORITY.crt |

| 신뢰할 수 있는 루트 인증 기관 | AAA Certificate Services.crt | |

| Digicert | 중간 인증 기관 | THAWTE_RSA_CA_2018.crt |

| 신뢰할 수 있는 루트 인증 기관 | DIGICERT_GLOBAL_ROOT_CA.crt |